導入前に知るべき「誤検知」と「パフォーマンス問題」対策

近年、サイバー攻撃は巧妙化し、ビジネスの存続をも脅かす深刻な脅威となっています。

悪意のある攻撃者は常に新たな手法を開発しており、フィッシングメールやWebサイトの改ざん、脆弱性を突いた攻撃など、その手口は日々進化しています。特に注意すべきは、ランサムウェアや情報窃取型マルウェアといった、金銭や機密情報を狙った攻撃です。

こうした背景から、PCやサーバーなどのエンドポイントを直接保護するエンドポイントセキュリティ製品の重要性が飛躍的に高まっています。

しかし、いざ導入を検討するとなると、次のような懸念を抱く方も多いのではないでしょうか。

「本当にうちの会社に合う製品なんて見つかるの?」

「導入したらPCが重くなるんじゃないか…」

「運用が複雑すぎて、担当者が疲弊してしまいそう…」

これらの不安は、エンドポイントセキュリティ製品の導入を検討する多くの企業が抱える共通の悩みです。

製品の機能や性能だけを見て選んでしまうと、いざ導入してから「こんなはずじゃなかった…」という事態に陥りかねません。

本記事では、そうした導入後の後悔を防ぐために、導入前に知っておくべき2つの大きな課題「誤検知」と「パフォーマンス問題」、そしてその具体的な対策を解説していきます。

誤検知の発生と対応策

エンドポイントセキュリティ製品の一般的なトラブルとして、誤検知(False Positive)があります。

誤検知とは

誤検知とは、本来問題のないファイルが、脅威として誤って検出される現象を指します。

エンドポイントセキュリティ製品においては、正常なファイルをマルウェアや攻撃として検出することを指します。

誤検知への対策

誤検知への対策としては、以下の3点があります。

- チューニング

- 外部脅威インテリジェンスの確認

- 継続的なモニタリング

(1)チューニング

最も一般的な方法としては「アローリスト(Allowlist)登録」が挙げられます。

これは、安全性が確認できた特定のファイルやプロセス、通信をエンドポイントセキュリティ製品の監視対象から除外することを指します。

一般的なエンドポイントセキュリティ製品ではファイルハッシュ、プロセス、ファイルパスなどを指定して除外することが可能です。

除外設定では、便利なワイルドカードも使用できます。しかし、許可範囲が広すぎると、本来検出されるべきマルウェアまでも見逃すリスクが高まります。そのため、ワイルドカードの使用は必要最小限に留めることが重要です。

また一般的なエンドポイントセキュリティ製品では、検出レベルの調整が可能です。

初期設定が厳しすぎる場合、これを緩めることで誤検知を低減できます。

ただし、検出レベルを過度に緩めると、その分セキュリティレベルが低下してしまいます。この「誤検知の抑制」と「セキュリティレベル」のトレードオフを理解した上で、慎重に調整しましょう。

チューニングを実施する場合、大規模な環境で一度に設定変更を行うのではなく、まずは少数のテスト端末で検証を実施することが推奨されます。

少数のテスト端末での検証結果に問題が無いことを確認した後、段階的に適用範囲を広げ、最終的に本番環境へ展開するという手順を踏む方法が、安全かつ確実です。

なお、業務環境の変化や製品のアップデートにより、新たな検知傾向となる場合があるため、定期的なチューニングが必要です。

(2)外部脅威インテリジェンスの確認

エンドポイントセキュリティ製品がアラートを発した際、検知された挙動が本当に悪意のあるものなのか、正規の業務アプリケーションの動作なのかを判断することが困難な場合があります。

そうした時には、世界中のセキュリティコミュニティや専門機関が分析および共有する「外部脅威インテリジェンス」の出番です。こちらの情報を活用すれば、自社の知見だけでは判断が難しい高度な脅威にも、的確に対応できるようになります。

外部脅威インテリジェンスは以下の情報を提供します。

- 既知のマルウェア情報

- 攻撃者のTTP(戦術・技術・手順)

- C&Cサーバの情報

代表的な外部脅威インテリジェンスのサイトに「VirusTotal」があります。

▼外部リンク

VirusTotalは、ファイルやWebサイトのマルウェア検査を行うことができる脅威インテリジェンスソリューションです。

[SEARCH]タブでは、調べたいURL、IPアドレス、ファイルのハッシュ値を入力し、該当する脅威情報を検索することができます。

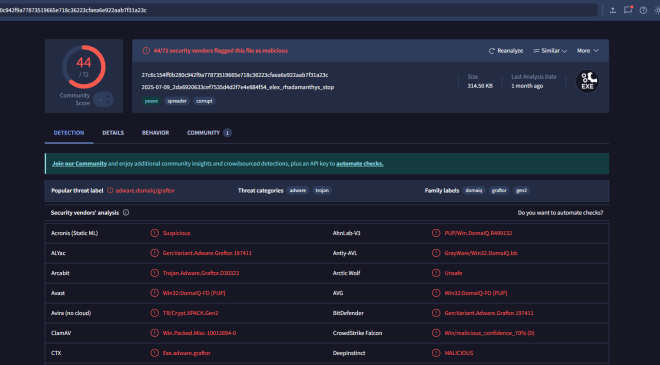

下記はあるファイルのハッシュ値を入力し、検索を行った画面です。

VirusTotalではセキュリティベンダー各社のレピュテーションを確認することができますが、今回の場合、72社のセキュリティベンダーのうち、44社がこのファイルに対して「悪意のあるファイル」というレピュテーションを出していることが分かります。

このような外部脅威インテリジェンスの活用により、セキュリティ担当者は検知された脅威の除外判断を適切に行うことが可能となります。

(3)継続的なモニタリング

誤検知の発生においては、その発生パターンを分析することも重要です。

例えば、特定の時間帯、特定のアプリケーション、特定のユーザーなどにアラートが偏っていないかどうかを継続的に分析することで、誤検知の原因を特定できる場合があります。

一般的なインシデントレスポンスにおいては、以下の観点から情報を確認し、アラートのパターンを分析します。

-

- 検出されたファイルや通信は、どのような業務で使用されているか。

- どの部署の、どのユーザが、どのような目的で実行したか。

- 検出されたファイルは、組織が正式に導入しているアプリケーションの一部か。

- ダウンロード元は信頼できるウェブサイトか。

- 特定のユーザーや端末でのみ発生しているか、それとも全社的に発生しているか。

またネットワークセキュリティ製品、メールセキュリティ製品、SIEM(Security Information and Event Management)など、他のセキュリティツールと連携させることで、複数の視点から脅威を評価できます。

これにより、単一のツールでは誤検知と判断されがちな挙動も、正当なものとして判断できる場合があります。

競合発生による端末のパフォーマンス低下問題と対応策

エンドポイントセキュリティ製品において、競合発生により端末のパフォーマンス低下問題が発生することがあります。

パフォーマンスの低下問題とは、例えば、端末が重くなったり、特定のソフトウェアの起動が遅くなったりする事象を指します。いわば、機能の渋滞です。

競合とは

競合とは、複数のエンドポイントセキュリティ製品や特定のソフトウェアの機能が、システム上の同じプロセスやファイルを、同時に監視、制御、あるいは操作しようとすることで発生する不具合を指します。

複数の製品が同時にCPUやメモリ、I/Oリソースを消費するため、PCの動作が著しく遅くなり、システムクラッシュにつながることもあります。

競合発生による端末のパフォーマンス低下問題への対処

競合発生による端末のパフォーマンス低下問題への対処としては、以下の2点があります。

- エンドポイントセキュリティ製品の一時的なアンインストール、無効化(問題の切り分け)

- プロセスモニタの解析と除外設定(根本原因の特定)

(1)エンドポイントセキュリティ製品の一時的なアンインストール、無効化(問題の切り分け)

エンドポイントセキュリティ製品は、ファイルシステムに「フィルタードライバー」と呼ばれるコンポーネントを挿入します。

これにより、ファイルの読み書きをスキャンできるようになります。

エンドポイントセキュリティ製品をアンインストールしない限り、このフィルタードライバーが残り続け、他のエンドポイントセキュリティ製品などのフィルタードライバーと競合し、システムがフリーズしたり、動作が遅くなったりすることがあります。

一時的にアンインストールや無効化を行うことで、問題が解決するかどうか確認します。

(2)プロセスモニタを解析の上、除外設定(根本原因の特定)

プロセスモニタを使用することで、競合を引き起こしているプロセスを特定することができます。

該当のプロセスをアローリストに登録することで、問題に対処することが可能です。

プロセスモニタとは

Microsoft社が提供するユーティリティツール「Windows Sysinternals」に含まれる、システム上の様々なアクティビティをリアルタイムで監視・記録するためのツールです。以下のアクティビティを監視することが可能です。

- ファイルシステムのアクティビティ(ファイルの作成、読み取り、書き込み、削除など)

- レジストリのアクティビティ(レジストリキーの作成、変更、削除など)

- プロセスのアクティビティ(プロセスの起動、終了など)

このプロセスモニタのログを解析することにより、関連するプロセス、フォルダを特定します。

プロセスモニタを起動すると、自動的にロギングが開始されます。

赤枠部のアイコンをクリックすることで、ロギングを停止することができます。

[Process Name]はプロセス名(上図の場合は「Explorer.EXE」)を指しており、このプロセスが[Path]に記載されているレジストリパスおよびファイルパスにアクセスしていることを示します。

プロセス名はフィルタをかけることが可能であり、例えば、プロセス名にエンドポイントセキュリティ製品のプロセスを指定することで、同製品がアクセスしているファイルを特定することができます。

ログを確認し、あるエンドポイントセキュリティ製品が他の製品のファイルにアクセスしていないかを調査することで、問題の原因となっているプロセスを特定できます。

該当のプロセスやフォルダをアローリストに登録することで、競合に関連する問題に対処することが可能です。

おわりに

本記事で解説した「誤検知」と「競合」への対策は、安定した運用に欠かせない知識です。脅威が日々進化する現在、セキュリティ対策に「これで完璧」はありません。

常に最新の情報にアンテナを張り、変化に対応し続けることが、強固なセキュリティを維持するための鍵となります。

この記事が、皆さまの企業を守るための一助となれば幸いです。

執筆者プロフィール

-

Deep Instinctのプリセールスを行っています。

セキュリティ分野に興味があり、日々奮闘中。

この執筆者の最新記事

iDC&セキュリティ2025年12月15日エンドポイントセキュリティ製品の導入を成功に導くためのヒント

iDC&セキュリティ2025年12月15日エンドポイントセキュリティ製品の導入を成功に導くためのヒント